Kryptowährung und Cybersicherheit: Prävention von Hacks und Datenverlust

In der rasant wachsenden Welt der Kryptowährungen sind Cyber-Sicherheitsbedenken eine ständige Herausforderung. Von Bedrohungen wie Hacking bis hin zu Datenverlust, es ist wichtig, Ihre digitalen Währungen zu schützen. Dieser Artikel bietet Ihnen praktische Informationen und Strategien zur Sicherung Ihrer Krypto-Assets. Wir untersuchen, wie Hacks und Datenverluste vermieden werden können, und bieten Ihnen Tipps für sicherere Krypto-Transaktionen. Begleiten Sie uns auf dieser Reise, um zu verstehen, wie Sie in der Kryptowelt sicher navigieren können.

Zusammenfassung: 10 Fakten zur Prävention von Hacks und Datenverlust

- Installieren Sie Antivirus-Software auf allen Ihren Geräten, um Malware zu vermeiden und unbefugte Zugriffe auf Ihre persönlichen Daten zu verhindern.

- Erstellen Sie starke Passwörter und ändern Sie sie regelmäßig. Vermeiden Sie es, dasselbe Passwort für mehrere Konten zu verwenden.

- Seien Sie vorsichtig beim Herunterladen von Programmen oder Dateien von unbekannten Quellen, da diese möglicherweise schädliche Software enthalten.

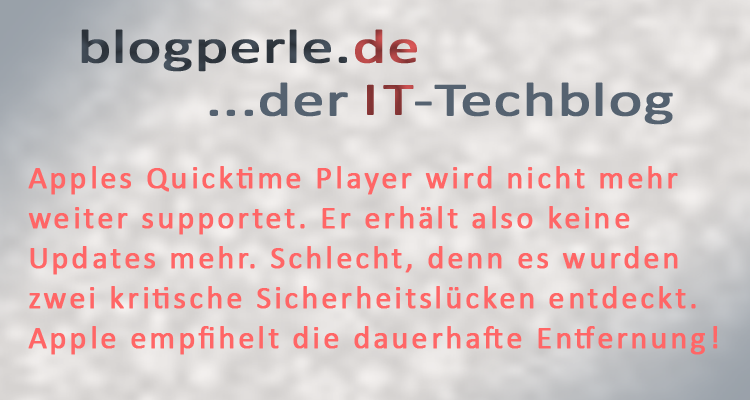

- Aktualisieren Sie regelmäßig Ihre Betriebssysteme, damit keine Sicherheitslücken ausgenutzt werden können.

- Aktivieren Sie die Zwei-Faktor-Authentifizierung für alle Ihre Konten, um einen weiteren Schutz vor unbefugtem Zugriff zu erhalten.

- Verwenden Sie ein VPN (Virtual Private Network), wenn Sie drahtlos im Internet surfen oder über ungesicherte Netzwerke verbundene Geräte nutzen.

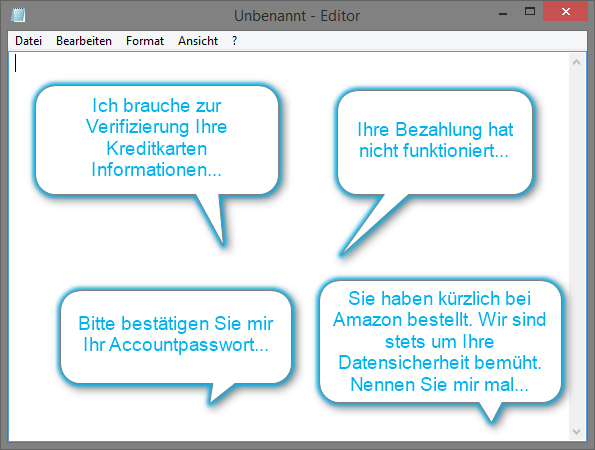

- Achten Sie auf Phishing-E-Mails oder andere verdächtige Nachrichten von Unbekanntem und geben Sie niemals persönliche Informationen preis oder folgen Links in solchen Mails.

- Schützen Sie Ihre Kryptowährungsinvestition durch den Einsatz einer Hardware-Wallet oder eines Cold Storage Systems.

- Bleiben Sie über neue Entwicklungen in der Welt der Cybersicherheit informiert und halten Sie sich an neue Richtlinien und Best Practices.

- Nutzen Sie professionelle Dienste bei Bedarf, um sicherzustellen, dass alle Aspekte Ihrer Cybersicherheit abgedeckt sind.

Was ist Kryptowährung und warum ist Cybersicherheit so wichtig?

Kryptowährung ist eine Form von digitalem oder virtuellem Geld, das als Tauschmedium verwendet wird. Es nutzt die Kryptographie, um sichere, dezentralisierte Transaktionen zu ermöglichen, neue Einheiten zu generieren und die Übertragung von Vermögenswerten zu überprüfen. Kryptowährungen sind in der Regel auf Technologie aufgebaut, die als Blockchain bezeichnet wird, ein dezentrales und verteiltes Ledger, das Transaktionen über ein Netzwerk von Computern aufzeichnet. Beliebte Kryptowährungen wie Bitcoin und Ethereum sind weitverbreitet und haben eine wachsende Akzeptanz in der traditionellen Finanzwelt gefunden.

Die Cybersicherheit ist in der Kryptowelt aus mehreren Gründen von zentraler Bedeutung. Zum einen sind Kryptowährungen, aufgrund ihrer digitalen Natur, anfällig für verschiedene Arten von Cyberbedrohungen, darunter Hacking, Phishing und Malware. Cyberkriminelle könnten versuchen, Zugang zu den privaten Schlüsseln eines Benutzers zu erlangen, die zum Zugriff auf und zur Übertragung von Kryptowährungen benötigt werden. Der Verlust oder Diebstahl dieser Schlüssel kann zu dauerhaften finanziellen Verlusten führen, da die Transaktionen irreversibel sind. Darüber hinaus sind Kryptowährungsbörsen, auf denen Benutzer Kryptowährungen kaufen, verkaufen und speichern können, ebenfalls attraktive Ziele für Hacker.

Zum anderen spielt die Cybersicherheit auch eine wichtige Rolle bei der Aufrechterhaltung des Vertrauens und der Integrität des Kryptowährungssystems insgesamt. Da Kryptowährungen auf der Blockchain-Technologie basieren, hängt ihre Sicherheit und Zuverlässigkeit von der Integrität der Blockchain-Daten ab. Jegliche Manipulation dieser Daten könnte das Vertrauen der Benutzer in das System untergraben und die Funktionalität der Kryptowährung beeinträchtigen. Angesichts all dieser Aspekte ist es klar, dass die Cybersicherheit eine entscheidende Rolle bei der Sicherung der Kryptowährungslandschaft spielt. Sie ist notwendig, um die Benutzer vor finanziellen Verlusten zu schützen und das Vertrauen in die Zuverlässigkeit und Integrität von Kryptowährungen zu wahren.

Die Gefahren von Kryptowährung – Wie können Hacker Zugriff auf Ihre Daten erlangen?

Kryptowährungen bieten viele Vorteile, darunter dezentralisierte Transaktionen, niedrige Gebühren und die Anonymität der Nutzer. Allerdings bringen sie auch eine Reihe von Gefahren mit sich, insbesondere im Hinblick auf Cybersicherheit. Da Kryptowährungen ausschließlich digital existieren, sind sie besonders anfällig für Hacking und andere Arten von Cyberangriffen. Wenn Hacker erfolgreich Zugang zu den privaten Schlüsseln eines Nutzers erhalten, können sie die Kontrolle über dessen Kryptowährungsvermögen erlangen und es ohne Möglichkeit einer Rückkehr stehlen. Darüber hinaus können Hacker, die in Kryptowährungsbörsen eindringen, potenziell Zugang zu den Vermögenswerten vieler Nutzer erhalten.

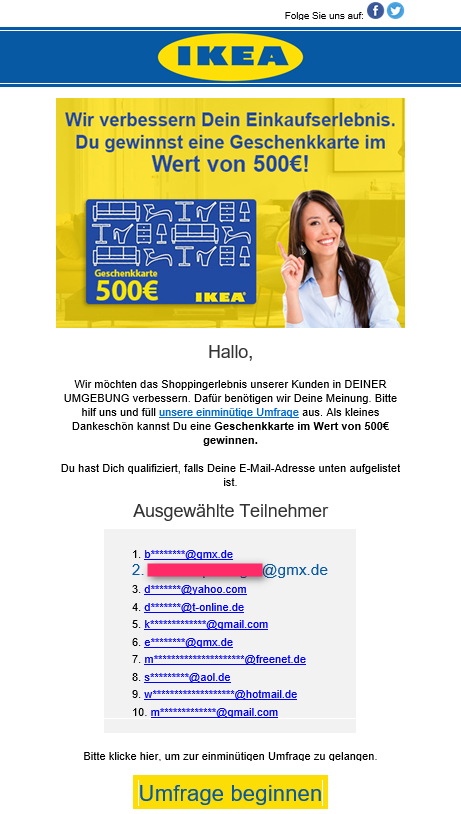

Hacker können auf verschiedene Weise Zugang zu den Kryptowährungsdaten eines Nutzers erhalten. Eine häufig verwendete Methode ist das Phishing. Dabei täuschen die Angreifer eine vertrauenswürdige Entität vor, etwa einen Kryptowährungsaustausch oder eine Wallet-Dienstleistung, und verleiten den Nutzer dazu, sensible Informationen wie private Schlüssel oder Passwörter preiszugeben.

Eine andere Methode ist das Installieren von Malware auf dem Computer des Nutzers, die dann Daten sammelt oder den Computer in einen Bot verwandelt, der für kriminelle Aktivitäten verwendet wird. Darüber hinaus können fortschrittlichere Angreifer “Man-in-the-Middle”-Angriffe durchführen, bei denen sie die Kommunikation zwischen zwei Parteien abfangen und manipulieren.

Um sich vor diesen Bedrohungen zu schützen, sollten Nutzer von Kryptowährungen mehrere Sicherheitsmaßnahmen ergreifen. Dazu gehört das Verwenden starker und einzigartiger Passwörter, das Aktualisieren der Software auf ihren Geräten, das Vermeiden von verdächtigen Links oder Anhängen in E-Mails, und das Verwenden von Zwei-Faktor-Authentifizierung, wo immer dies möglich ist.

Weiterhin ist es ratsam, Kryptowährungen in einer “Cold Wallet” aufzubewahren, einem Speichermedium, das nicht mit dem Internet verbunden ist, wenn sie nicht aktiv verwendet werden. Schließlich ist es wichtig, stets wachsam und informiert über die neuesten Bedrohungen und besten Praktiken in Bezug auf die Cybersicherheit zu bleiben.

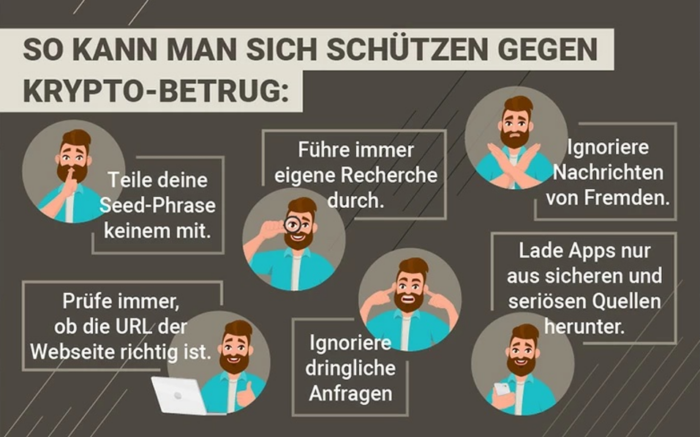

Präventive Maßnahmen zur Absicherung Ihrer Krypto-Transaktionen

Die Sicherheit Ihrer Kryptowährungs-Transaktionen sollte von höchster Priorität sein, um das Risiko von Hacks und Datenverlust zu minimieren. Hier sind einige präventive Maßnahmen, die Sie ergreifen können, um Ihre Krypto-Transaktionen abzusichern:

- Sichere Speicherung Ihrer privaten Schlüssel: Ihre privaten Schlüssel sind wie das Passwort zu Ihrem Bankkonto. Sie sollten sie niemals öffentlich preisgeben und stets sicher aufbewahren. Eine Cold Wallet, die nicht mit dem Internet verbunden ist, ist oft die sicherste Option zur Aufbewahrung Ihrer Krypto-Assets.

- Zwei-Faktor-Authentifizierung (2FA): Aktivieren Sie die Zwei-Faktor-Authentifizierung auf allen Krypto-Plattformen, die Sie nutzen. Diese zusätzliche Sicherheitsstufe bedeutet, dass, selbst wenn jemand Ihr Passwort erfährt, er ohne den zweiten Authentifizierungsfaktor keinen Zugang zu Ihren Krypto-Assets erhält.

- Aktualisieren Sie regelmäßig Ihre Software und Geräte: Sicherheitslücken in Software und Hardware können von Hackern ausgenutzt werden. Durch regelmäßige Updates sorgen Sie dafür, dass Sie über die neuesten Sicherheitspatches verfügen.

- Seien Sie vorsichtig mit unbekannten Links und Anhängen: Phishing-Angriffe sind eine häufige Methode, um Zugriff auf Ihre Krypto-Assets zu erlangen. Seien Sie vorsichtig mit unbekannten Links und Anhängen, die Sie per E-Mail oder in sozialen Medien erhalten.

- Verwenden Sie starke und einzigartige Passwörter: Ein starkes Passwort, das Buchstaben, Zahlen und Symbole enthält und nicht leicht zu erraten ist, kann dazu beitragen, Ihr Krypto-Konto zu sichern. Verwenden Sie für jeden Dienst ein einzigartiges Passwort und ändern Sie es regelmäßig.

- Sicherheitsbewusste Nutzung von Krypto-Börsen: Nutzen Sie Krypto-Börsen, die einen guten Ruf in Bezug auf Sicherheitspraktiken haben. Bewahren Sie keine größeren Mengen an Kryptowährung länger als nötig auf einer Börse auf, da diese ein attraktives Ziel für Hacker darstellen.

Durch die Beachtung dieser Praktiken können Sie das Risiko minimieren, Opfer von Cyberkriminalität zu werden und so Ihre Krypto-Transaktionen sicherer machen.

So schützen Sie sich vor Cyber-Angriffen

In der Welt der Kryptowährung ist Cybersicherheit von entscheidender Bedeutung. Kryptowährungsplattformen sind attraktive Ziele für Cyberkriminelle, und Nutzer müssen proaktiv Schritte unternehmen, um ihre digitalen Vermögenswerte zu schützen. Eine gut konfigurierte Firewall, starke Passwortrichtlinien und die Nutzung von Verschlüsselungstechnologien sind Schlüsselelemente jeder robusten Sicherheitsstrategie.

Eine gute Firewall

Eine Firewall ist die erste Verteidigungslinie gegen Cyberangriffe und hält potenziell schädlichen Datenverkehr von Ihren Geräten fern. In der Kryptowelt, in der jede Transaktion auf der Blockchain unwiderruflich ist, kann eine gut konfigurierte Firewall dazu beitragen, unautorisierte Zugriffe zu verhindern und Transaktionen sicher zu halten.

Ein starkes Passwort

Starke Passwortrichtlinien sind ebenfalls unerlässlich. Ein starkes Passwort schützt nicht nur Ihre Kryptowallet, sondern auch andere Aspekte Ihres digitalen Lebens. Es ist wichtig, einzigartige und komplexe Passwörter zu verwenden, die schwer zu erraten sind. Nutzer sollten auch erwägen, Passwortmanager zu verwenden, um die Sicherheit ihrer Konten zu verbessern und das Risiko eines Hacks zu minimieren.

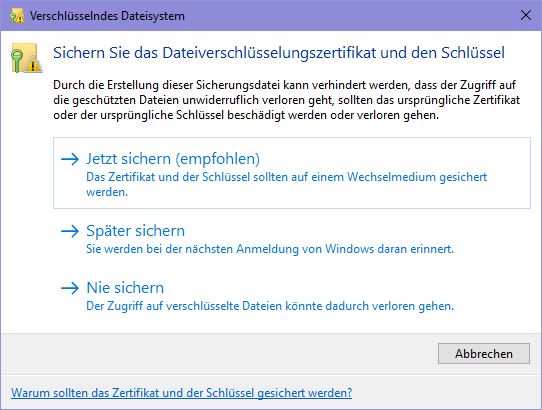

Moderne Verschlüsselungstechnologien

Verschlüsselungstechnologien bieten eine weitere Schutzschicht. Sie können Ihre Daten in einen Code umwandeln, der nur mit einem speziellen Schlüssel entschlüsselt werden kann. In der Kryptowährungswelt, in der private Schlüssel den Zugang zu digitalen Vermögenswerten kontrollieren, kann die Verschlüsselung dazu beitragen, diese Schlüssel sicher aufzubewahren und gleichzeitig die Transaktionsdaten zu schützen.

Abschließend kann gesagt werden, dass in der Welt der Kryptowährung, in der Anonymität und Dezentralisierung herrschen, die Cybersicherheit von größter Bedeutung ist. Mit der richtigen Kombination aus Firewalls, starken Passwortrichtlinien und Verschlüsselungstechnologien können Benutzer ihre Kryptotransaktionen absichern und das Risiko von Hacks und Datenverlusten erheblich reduzieren.

Wie kann der Verlust persönlicher Informationen vermieden werden?

Auch bei Kryptowährungen und der Blockchain-Technologie hat der Verlust persönlicher Informationen weitreichende Konsequenzen, die über Datenschutzprobleme hinausgehen und ernsthafte finanzielle Auswirkungen haben können. Es gibt jedoch mehrere Maßnahmen, die dazu beitragen können, solche Verluste zu verhindern:

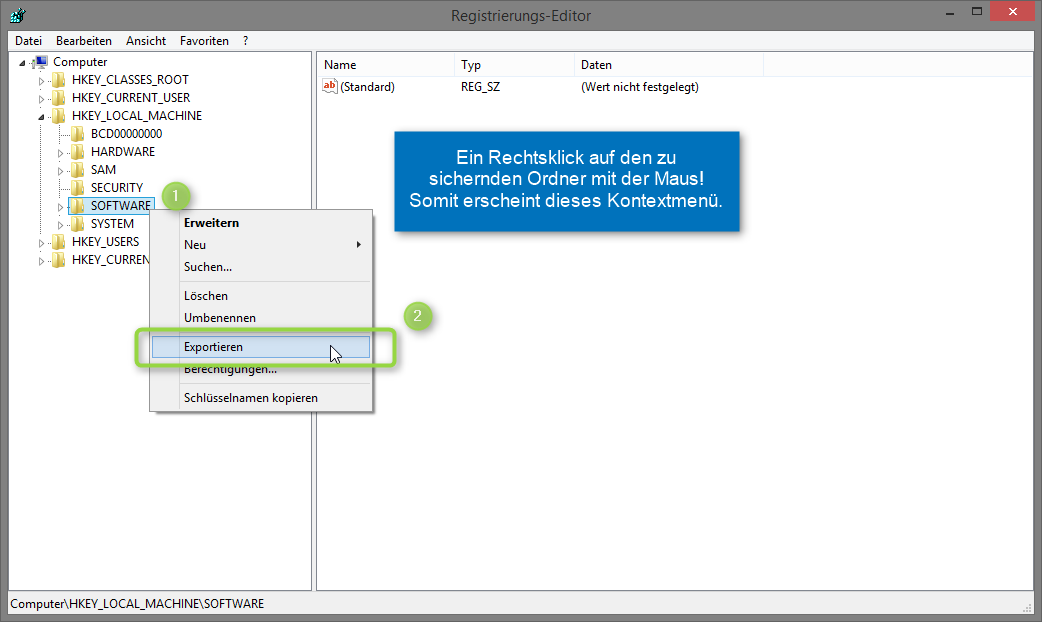

- Sichere Backup-Systeme: Diese sind besonders wichtig, wenn es um das sichere Aufbewahren von Kryptowährungsschlüsseln geht. Verlorene oder gestohlene Schlüssel können zu einem irreversiblen Verlust von Kryptowährungsvermögen führen. Daher sollte regelmäßig ein Backup sowohl lokal als auch in der Cloud durchgeführt werden. Diese Backups sollten sicher verschlüsselt und durch starke Passwörter geschützt sein.

- Datenschutzbestimmungen: Nutzer von Kryptowährungsdiensten müssen sich ihrer Datenschutzrechte bewusst sein und sicherstellen, dass ihre Anbieter robuste Datenschutzpraktiken einhalten. Sie sollten ihre Datenschutzeinstellungen regelmäßig überprüfen und nur das Nötigste an persönlichen Daten teilen, um ihre Anonymität zu wahren und potenzielle Angriffsvektoren zu minimieren.

- Schulung der Mitarbeiter: Für Unternehmen, die mit Kryptowährungen arbeiten, ist die Schulung der Mitarbeiter im Bereich der Cybersicherheit unerlässlich. Mitarbeiter müssen in der Lage sein, potenzielle Bedrohungen zu erkennen und sicher zu handeln. Dies ist besonders wichtig in der Kryptowelt, wo Phishing-Angriffe und andere Formen des Social Engineerings dazu führen können, dass Mitarbeiter unwissentlich sensible Informationen preisgeben oder sogar Transaktionen genehmigen, die zu erheblichen Verlusten führen können.

Mit diesen Maßnahmen können sowohl Einzelpersonen als auch Organisationen das Risiko von Hacks und Datenverlusten in der Welt der Kryptowährungen erheblich reduzieren.

Fazit: Prävention von Hacks und Datenverlust

Zusammenfassend kann gesagt werden, dass der Schutz von Kryptowährungsvermögen und die Sicherung von Transaktionen vor Hacks und Datenverlusten eine komplexe Aufgabe ist, die ein hohes Maß an Wachsamkeit, Fachwissen und die Anwendung der richtigen Sicherheitspraktiken erfordert.

Die Verwendung von Firewalls, starken Passwortrichtlinien und Verschlüsselungstechnologien bietet eine solide Basis für die Sicherheit von Kryptowährungstransaktionen und die Vorbeugung von Cyber-Angriffen. Die Implementierung sicherer Backup-Systeme hilft dabei, den unwiderruflichen Verlust von Kryptoschlüsseln zu verhindern, und eine strikte Einhaltung von Datenschutzbestimmungen kann dazu beitragen, die persönlichen Daten und die Anonymität der Nutzer zu schützen.

Weiterhin spielen die Schulung und Sensibilisierung von Mitarbeitern und Nutzern für Sicherheitsbedrohungen und bewährte Verfahren im Bereich der Cybersicherheit eine entscheidende Rolle bei der Abwehr potenzieller Angriffe und der Minimierung des Risikos eines Datenverlustes.

Insgesamt erfordert die sichere Nutzung von Kryptowährungen und die effektive Prävention von Hacks und Datenverlusten ständige Wachsamkeit, Bildung und die Implementierung robuster Sicherheitsmaßnahmen. Es handelt sich um einen fortlaufenden Prozess, der stetige Anpassungen und Verbesserungen erfordert, um mit den sich ständig verändernden Bedrohungen und Technologien Schritt zu halten. In einer Welt, in der Kryptowährungen immer mehr an Bedeutung gewinnen, ist dies eine Herausforderung, der wir uns alle stellen müssen.

FAQ

Was sind die häufigsten Arten von Cyber-Angriffen auf Kryptowährungsplattformen und -wallets?

Die häufigsten Arten von Cyber-Angriffen auf Kryptowährungsplattformen und -wallets umfassen Phishing, bei dem Betrüger versuchen, persönliche Informationen zu stehlen, um Zugang zu Konten zu erhalten; Malware, die darauf abzielt, die Kontrolle über Geräte zu erlangen oder Daten zu stehlen; Ransomware, die Systeme sperrt und Lösegeld in Kryptowährung fordert; und 51% Angriffe, bei denen Hacker die Kontrolle über die Mehrheit der Mining-Leistung eines Netzwerks erlangen, um doppelte Ausgaben zu ermöglichen. Zudem gibt es Man-in-the-Middle-Angriffe, bei denen Kommunikationen abgefangen und manipuliert werden.

Wie kann ich meine Kryptowährungstransaktionen sicherer machen?

Um Ihre Kryptowährungstransaktionen sicherer zu gestalten, ist es wichtig, sichere und vertrauenswürdige Wallets und Kryptobörsen zu verwenden. Die Aktivierung der Zwei-Faktor-Authentifizierung auf allen Ihren Konten erhöht die Sicherheit erheblich. Achten Sie darauf, Ihre Geräte und Wallet-Software stets auf dem neuesten Stand zu halten und seien Sie vorsichtig bei Phishing-Versuchen – teilen Sie niemals Ihre privaten Schlüssel oder Passwörter. Bei der Aufbewahrung größerer Mengen an Kryptowährungen bieten Hardware-Wallets eine sicherere Option, da sie offline sind. Schließlich sollten Sie immer die Adressen der Empfänger überprüfen, um sicherzustellen, dass Sie an die richtige Adresse senden.

Was sollte ich tun, wenn meine Kryptowährung gehackt wurde oder verloren gegangen ist?

Wenn Ihre Kryptowährung gehackt wurde oder verloren gegangen ist, sollten Sie zunächst alle Passwörter und Zugangsdaten ändern. Wenn Sie glauben, dass Ihr Wallet gehackt wurde, kontaktieren Sie sofort den Kundendienst Ihres Wallet-Anbieters oder der Krypto-Börse. Melden Sie den Vorfall bei den örtlichen Behörden und, wenn möglich, bei der Internet Crime Complaint Center (IC3). Sie sollten auch in Erwägung ziehen, einen Computer-Sicherheitsexperten zu konsultieren, um festzustellen, wie der Angriff erfolgte und wie zukünftige Angriffe verhindert werden können. Bedenken Sie jedoch, dass es schwierig sein kann, gestohlene Kryptowährungen wiederzuerlangen.

Wie kann ich meine Kryptowährungsschlüssel sicher aufbewahren und welche Backup-Systeme sind dafür am besten geeignet?

Kryptowährungsschlüssel sollten an einem sicheren Ort aufbewahrt werden, vorzugsweise in einer Hardware-Wallet oder einem anderen Offline-System, um sie vor Online-Hacking zu schützen. Für Backups sind Papierwallets gut geeignet, bei denen Sie den privaten Schlüssel und die Adresse ausdrucken und an einem sicheren Ort aufbewahren. Einige Personen bevorzugen Metall-Wallets, die widerstandsfähiger gegen Feuer und Wasser sind. Bei digitalen Backups ist die Verschlüsselung entscheidend. Speichern Sie diese auf externen Speichermedien und nicht auf Ihrem Computer. Denken Sie daran, mehrere Backups an verschiedenen Standorten aufzubewahren, um sich gegen Verluste durch z.B. Feuer oder Diebstahl zu schützen.