Die Lorbeeren in für diesen Artikel gehen an meinen Freund und IT-Kollegen Matthias Netsch. Sämtliche Texte und Grafiken sind von ihm entworfen bzw. “geschossen”. Mit seiner freundlichen Erlaubnis darf ich den hervorragend gestalteten und mit sehr viel Mühe und Liebe zum Detail erstellten Artikel bei mir bloggen. Vielen Dank Matthias!

Windows 7 und Windows 8 vor Veränderungen durch den Benutzer schützen – so gehts!

!!!ACHTUNG wichtige Information zur Bearbeitung der Registry!!!

Eventuell wird Dir in diesem Beitrag ein Bearbeiten der Registry vorgeschlagen.

Wir möchten darauf hinweisen, dass Du vorher ein Backup der Registry machen solltest.

Wie kann ich meine Registry sichern? << blogperle.de-Beitrag!

Brauchen kann man das z.B. für Jugendzentren oder andere öffentlich genutzte Rechner. Hierbei wird das System selbst und die Systemregistry verändert.

Das Ausführen dieser Anleitung geschieht ausschließlich auf eigene Gefahr. Eine Sicherung des Systems und der Registry vor Beginn wird dringend empfohlen!

Als Basis für die Grundeinstellungen verwende ich Salfeld Wincontrol oder KIOSK Enterprise. Alternativ kann auch ein entsprechendes Freewaretool verwendet werden. Diese Beschreibung basiert auf Saalfeld Wincontrol, kann in weiten Teilen aber auch für andere Kiosk-Programme genutzt werden.

Voraussetzung ist eine Windows-Version ab Professional, da die kleineren Versionen den „Editer für lokale Gruppenrichtlinien“ nicht haben.

Bevor Sie das Benutzerkonto der Jugendlichen (in meinem Fall ging es ums Konfigurieren des PCs in einer Jugendeinrichtung) anpassen empfehle ich alle Verknüpfungen aus der Startleiste dieses Kontos zu entfernen. Auch „Zuletzt geöffnete Programme im Startmenü speichern und anzeigen“ und „Zuletzt geöffnete Elemente im Startmenü und der Taskleiste speichern und anzeigen“ würde ich deaktivieren. Später ist es nicht mehr ohne weiteres möglich und die Jugendlichen können dann mit den Verknüpfungen keinen Unfug anstellen (neu erstellen können sie hinterher je nach gewählter Einstellung nicht mehr).

1. Zunächst muss neben dem Benutzerkonto mit Admin-Rechten ein zweites Benutzerkonto mit eingeschränkten Rechten (Standardbenutzer) angelegt werden. Dieses Benutzerkonto wird später den Jugendlichen für die Benutzung des PCs zur Verfügung gestellt.

2. In der zuvor installierten Kiosk Software (z.B. Wincontrol) können nun für den eingeschränkten Benutzer die entsprechenden Limitierungen je nach Wunsch festgelegt werden. Wichtig ist, dass vor allem für den Internet Explorer, das Startmenu und den Desktop ein Großteil der Funktionen und der Rechtsklick beschränkt werden. Auch das Festlegen des Desktophintergrunds ist sinnvoll. Es sollte auch kein anderer Browser als der Internet Explorer auf dem System installier sein bzw. der Zugriff auf andere installierte Browser für den eingeschränkten Benutzer untersagt werden. Dies geschieht, weil im Browser Proxyeinstellungen gesetzt werden (z.B. für Jugendschutzsoftware) und nur der Internet Explorer so abgesichert werden kann, dass der eingeschränkte Benutzer diese Einstellung nicht mehr ändern kann.

3. Nachdem in der Kiosksoftware aller „Grobeinstellungen“ gesetzt wurden geht es jetzt an den Feinschliff. Hier müssen die Benutzerrechte für bestimmte Verzeichnisse angepasst werden, einige Richtlinien für Softwareeinschränkungen gesetzt werden und ein paar Registry-Werte angepasst werden.

3.1. Benutzerrechte für bestimmte Verzeichnisse anpassen

Damit der Benutzer am Desktop möglichst keine bleibenden Veränderungen vornehmen kann (Hintergrundbild ändern, Verknüpfungen umbenennen, Verknüpfungen löschen, neue Verknüpfungen erstellen) muss bei seine eigene Berechtigung für seinen Desktop (Pfad: C:\User\Benutzername\Desktop) das Schreiben verboten werden (Eigenschaften=>Sicherheit). Dazu muss er ggf. selbst als Benutzer hinzugefügt werden und anschließend das Schreiben verboten werden.

Das gleich muss für den gesamten Benutzer „öffentlich“ gemacht werden (Pfad: :\User\Öffentlich)

Damit ist sichergestellt, dass er auf den eigenen Desktop keine neuen Verknüpfungen erstellen kann bzw. dort auch keine Dateien speichern kann. Die Schreibsperre im öffentlichen Konto benötigen wir später um sicherzustellen, dass keine Software von externen Quellen (z.B. USB Sticks ausgeführt werden kann. Dazu kommen wir bei den Softwareeinschränkungen.

3.2 Richtlinien für Softwareeinschränkungen setzen

Diese Einschränkungen dienen in unserem Fall vor allem einen Ziel: Zu verhindern, dass Software von externen Quellen ausgeführt werden kann. Damit könnte der Jugendliche den Jugendschutz umgehen (z.B. mit Chrome portable) oder auch Fremdsoftware bzw. Schadsoftware starten.

Um dieses Ziel zu erreichen müssen sämtliche Laufwerke (inkl. CD-Laufwerk) für das Ausführen von Programmen gesperrt werden. Eine Ausnahme bildet die C-Partition, da hier ja „reguläre“ Programme startbar sein müssen.

Das geschieht folgendermaßen:

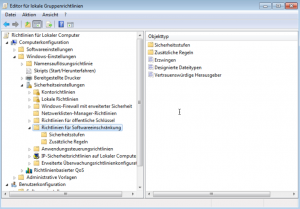

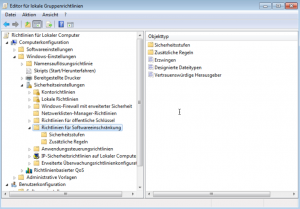

Start=>Bei Suchhen „gpedit.msc“ eingeben und „Enter“ drücken. Es öffnet sich der „Editer für lokale Gruppenrichtlinien“. Hier gehen wir in der linken Hälfte auf Computerkonfiguration=>Windows-Einstellungen=>Sicherheitseinstellungen=>Richtlinien für Softwareeinschränkung. Wir klicken nun bei „Richtlinien für Softwareeinschränkungen“ auf die rechte Maustaste und wählen „Neue Richtlinien für Softwareeinstellungen erstellen“ aus. Nun sieht es folgendermaßen aus:

Editor für lokale Gruppenrichtlinien Windows 7 und Windows 8 vor Veränderungen durch den Benutzer schützen

Unter „Zusätzliche Regeln“ auf der Rechten Seite sind schon zwei Regeln mit „nicht eingeschränkt“ definiert

%HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SystemRoot% und

%HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\ProgramFilesDir%

Unter der 64-Bit Version von Windows muss noch folgende Regel mit „nicht eingeschränkt“ definiert werden:

%HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\ProgramFilesDir (x86)%

Dazu klickt man mit der rechten Maustaste links auf „Zusätzliche Regeln“ wählt „neue Pfadregel“ aus und gibt den obigen Pfad ein. Wichtig: bei Sicherheitsstufe „nicht eingeschränkt“ wählen!

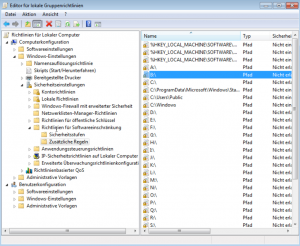

Zusätzlich müssen auf die gleiche Art noch folgende drei Pfade freigegeben (Sicherheitsstufe: nicht eingeschränkt) werden:

C:\ProgramData\Microsoft\Windows\Start Menu

C:\Users\Public

C:\Windows

Nun können alle installierten Programme ausgeführt werden.

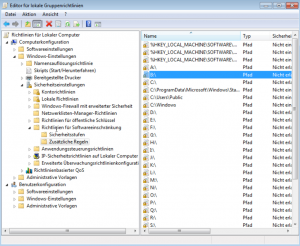

Jetzt geht es mit den Sperregeln weiter. Das ist im Grunde einfach. Es muss für jeden Laufwerksbuchstaben (A – Z inkl. C) eine Sperregel wie oben beschrieben definiert werden. Der Unterschied ist hier ist die Sicherheitssufe: „nicht erlaubt“.

Das sieht am Ende so aus:

Editor für lokale Gruppenrichtlinien Windows 7 und Windows 8 vor Veränderungen durch den Benutzer schützen

1.1. Wer auf Nummer sicher gehen will kann auch noch für alle 5 Netzwerkzonen Bereiche eine ensprechende Sperregel (nicht erlaubt) anlegen.

Unter „Anwendungssteuerungsrichtlinien“ könnten jetzt noch gezielt Programme die auf dem PC installiert sind für den Benutzer verboten werden. Darauf habe ich verzichtet, da das auch mit Wincontrol möglich ist.

Mit den unter 3.1 und 3.2 durchgeführten Maßnahmen haben wir (in Kombination mit der Kiosk-Software) folgendes erreicht:

– der Benutzer kann am Desktop und am Startmenu keine Veränderungen vornehmen.

– der Benutzer kann keine Software die nicht auf dem Rechner installiert ist starten, da sämtliche Pfade außer den Explizit freigegeben für das Ausführen von Programmen gesperrt sind. Auf die freigegebenen Pfade hat der Benutzer wiederum keine Schreibberechtigung, also kann er auch keine Programme von externen Datenträgern dort hin kopieren um sie so zu starten.

– der Benutzer kann aber trotzdem Dateien von externen Datenträgern auf den Rechner bearbeiten und speichern (z.B. Bewerbungsunterlagen), da sich die Einschränkung nur auf das Ausführen von Programmen beziehen.

1.2. Nun müssen noch ein paar Regisdtry-Werte angepasst werden um bestimmte Funktionen des Internet Explorers und die Proxyeinstellung zu sichern. Diese Anpassung erfolgt unter dem Konto mit Administratorenrechten.

Hierzu gehen wir folgendermaßen vor:

2.1. Start=>Bei Suchen „regedit“ eingeben und „Enter“ drücken

2.2. Das Verzeichnis „HKEY_USER“ wählen und unter „Datei“ den Punkt „Struktur laden“ wählen.

Nun wählt man unter C:\Benutzer\Kids die Datei NTUSER.DAT, bestätigt die Auswahl und gibt an der Aufforderung einen beliebigen Namen (z.B. Kids) ein.

2.3. Jetzt erscheint beim Aufklappen von „HKEY_USER“ die eingebundene Struktur „Kids“. Hier müssen nun folgende Schlüssel in den entsprechenden Verzeichnissen eingetragen bzw. angepasst werden:

2.3.1. Um die Internet Explorer: Befehlsleiste auszublenden

Pfad: Software\Polices\Microsoft\Internet Explorer\CommandBar

Neuen DWORD-Wert (32Bit) erstellen: CommandBarEnabled, Wert:0

2.3.2. Um die Internet Explorer: Menüleiste auszublenden

Pfad: Software\Policies\Microsoft\Internet Explorer\Main

Neuen DWORD-Wert (32Bit) erstellen: AlwaysShowMenus, Wert: 0

2.3.3. Setzen der Proxy-Einstellungen (falls gewünscht)

Pfad: Software\Microsoft\Windows\CurrentVersion\Internet Settings

(Neuer) DWORD-Wert (32Bit): MigrateProxy, Wert: 1

(Neuer) DWORD-Wert (32Bit): ProxyEnable, Wert: 1

(Neuer) DWORD-Wert (32Bit): ProxyHttp1.1, Wert: 0

(Neue) Zeichenfolge: ProxyServer, Wert: Name und Port des Proxyservers (z.B. https://ProxyServername:80)

(Neue) Zeichenfolge: ProxyOverride, Wert: <local>

2.3.4. Jetzt wieder auf „Kids“ unter „HKEY_USER“ klicken und unter Datei den Punkt „Struktur entfernen“ wählen. Die Abfrage mit „Ja“ beantworten.

Damit sollte alles konfiguriert sein. Am besten den Rechner neu starten und sehen ob alles wie gewünscht funktioniert. Wenn nicht noch mal alle Einstellungen prüfen.

Will man noch zusätzlich den Zugriff auf das Netzwerk, den Papierkorb und die Favoriten über den Arbeitsplatz sperren muss folgendes in der Registry vorgenommen werden (einiges kann auch mit dem Tool „Windows 7 Navigation Pane Customizer“ erledigt werden). Diese Änderungen gelten für alle Benutzer:

Wenn du ein 32 Bit System hast, brauchst du nur in folgenden Bereichen Änderungen vornehmen:

HKEY_Local_Machine\Software\Classes\CLSID\ oder

HKEY_CLASSES_ROOT\CLSID

Bei Windows 7 x64 muss man zusätzlich folgende Registryzweige bearbeiten (Ist für 32 Bit Programme die im Wow64Bit Modus laufen, damit diese Elemente z.B. aus dem Öffnen bzw. Speichern Dialog der verschiedenen Anwendungen ausgeblendet werden). Hier weitere Infos: https://support.microsoft.com/kb/896459:

Man kann die Änderungen unter folgenden Registryzweigen vornehmen:

HKEY_Local_Machine\Software\Wow6432Node\Classes\CLSID\ oder

HKEY_CLASSES_ROOT\CLSID\Wow6432Node\Classes\CLSID

Ein und Ausblenden der Favoriten:

Ausführen -> Regedit:

HKEY_Local_Machine\Software\Classes\{323CA680-C24D-4099-B94D-446DD2D7249E}\ShellFolder oder

HKEY_CLASSES_ROOT\CLSID\{323CA680-C24D-4099-B94D-446DD2D7249E}\ShellFolder

Doppelklicke Attributes und ändere den Wert von a0900100 (ein) in a9400100 (aus).

Bei Windows 7 64 Bit müssen zusätzlich die Änderung analog im Registryzweig Wow6432Node vorgenommen werden:

HKEY_Local_Machine\Software\Wow6432Node\Classes\CLSID\{323CA680-C24D-4099-B94D-446DD2D7249E}\ShellFolder oder

HKEY_CLASSES_ROOT\Wow6432Node\CLSID\{323CA680-C24D-4099-B94D-446DD2D7249E}\ShellFolder

Doppelklicke Attributes und ändere den Wert von a0900100 (ein) in a9400100 (aus).

Ein und Ausblenden der Bibliotheken:

Ausführen -> Regedit:

HKEY_Local_Machine\Software\Classes\{031E4825-7B94-4dc3-B131-E946B44C8DD5}\ShellFolder oder

HKEY_CLASSES_ROOT\CLSID\{031E4825-7B94-4dc3-B131-E946B44C8DD5}\ShellFolder

Doppelklicke Attributes und ändere den Wert von b080010d (ein) in b090010d (aus).

Bei Windows 7 64 Bit müssen zusätzlich die Änderung analog im Registryzweig Wow6432Node vorgenommen werden:

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Classes\CLSID\{031E4825-7B94-4dc3-B131-E946B44C8DD5}\ShellFolder oder

HKEY_CLASSES_ROOT\Wow6432Node\CLSID\{031E4825-7B94-4dc3-B131-E946B44C8DD5}\ShellFolder

Doppelklicke Attributes und ändere den Wert von b080010d (ein) in b090010d (aus).

Ein und Ausblenden des Benutzers:

Ausführen -> Regedit:

HKEY_Local_Machine\Software\Classes\{59031a47-3f72-44a7-89c5-5595fe6b30ee}\ShellFolder oder

HKEY_CLASSES_ROOT\CLSID\{59031a47-3f72-44a7-89c5-5595fe6b30ee}\ShellFolder

Doppelklicke Attributes und ändere den Wert von f084012d (ein) in f094012d (aus).

Bei Windows 7 64 Bit müssen zusätzlich die Änderung analog im Registryzweig Wow6432Node vorgenommen werden:

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Classes\CLSID\{59031a47-3f72-44a7-89c5-5595fe6b30ee}\ShellFolder oder

HKEY_CLASSES_ROOT\Wow6432Node\CLSID\{59031a47-3f72-44a7-89c5-5595fe6b30ee}\ShellFolder

Doppelklicke Attributes und ändere den Wert von f084012d (ein) in f094012d (aus).

Ein und Ausblenden der Heimnetzgruppe:

Ausführen -> Regedit:

HKEY_Local_Machine\Software\Classes\{B4FB3F98-C1EA-428d-A78A-D1F5659CBA93}\ShellFolder oder

HKEY_CLASSES_ROOT\CLSID\{B4FB3F98-C1EA-428d-A78A-D1F5659CBA93}\ShellFolder

Doppelklicke Attributes und ändere den Wert von b084010c (ein) in b094010c (aus).

Bei Windows 7 64 Bit müssen zusätzlich die Änderung analog im Registryzweig Wow6432Node vorgenommen werden:

HKEY_Local_Machine\Software\Wow6432Node\Classes\CLSID\{B4FB3F98-C1EA-428d-A78A-D1F5659CBA93}\ShellFolder oder

HKEY_CLASSES_ROOT\Wow6432Node\CLSID\{B4FB3F98-C1EA-428d-A78A-D1F5659CBA93}\ShellFolder

Doppelklicke Attributes und ändere den Wert von b084010c (ein) in b094010c (aus).

Ein und Ausblenden des Netzwerks:

Ausführen -> Regedit::

HKEY_Local_Machine\Software\Classes\{F02C1A0D-BE21-4350-88B0-7367FC96EF3C}\ShellFolder oder

HKEY_CLASSES_ROOT\CLSID\{F02C1A0D-BE21-4350-88B0-7367FC96EF3C}\ShellFolder

Doppelklicke Attributes und ändere den Wert von b0040064 (ein) in b0940064 (aus).

Bei Windows 7 x64 noch zusätzlich bei folgendem Schlüssel:

HKEY_Local_Machine\Software\Wow6432Node\Classes\CLSID\{F02C1A0D-BE21-4350-88B0-7367FC96EF3C}\ShellFolder oder

HKEY_CLASSES_ROOT\Wow6432Node\CLSID\{F02C1A0D-BE21-4350-88B0-7367FC96EF3C}\ShellFolder

Doppelklicke Attributes und ändere den Wert von b0040064 (ein) in b0940064 (aus)