Nicht selten ist das Internet langsam. Meistens in ländlichen Gegenden, weniger in Städten. Dazu kommt eine Fehlkonfiguration des WLAN-Routers und / oder Netzwerkes. Hier zeige ich Euch wie Ihr Euer langsmes Internet in den Griff bekommen könnt!

Internet langsam? Keine Sorge. oftmals hängt viel von einer richtigen Netzwerkkonfiguration ab. Das Thema Internet langsam beschäftigt viele. Lese Dich hier schlau!

Internet langsam? Nicht immer ist der Provider schuld

Die Internetverbindungsgeschwindigkeit ist entscheidend für ein grenzenloses Surfvergnügen. Nichts nervt mehr als wennd as Internet langsam ist. Ärgerlich eine ständig abreißende Internetverbindung, die Downloads oder Skype-Gespräche unterbricht, die das Anschauen von Videos fast unmöglich macht oder aber dafür sorgt, dass der Aufruf einzelner Webseiten schier unendlich viel Zeit in Anspruch nimmt.

Häufig meckert man als erstes über den Internetanbieter. Schnell denkt man dann über einen Wechsel des Providers nach, zumal das Internet langsam aber sicher auch in den entlegendsten Orten Einzug hält. Doch in vielen Fällen kann der Internetanbieter überhaupt nichts dafür. Schuld sein können nämlich veraltete Software, die Routereinstellungen oder so etwas banales wie besonders dicke Wände im WLAN-Fall.

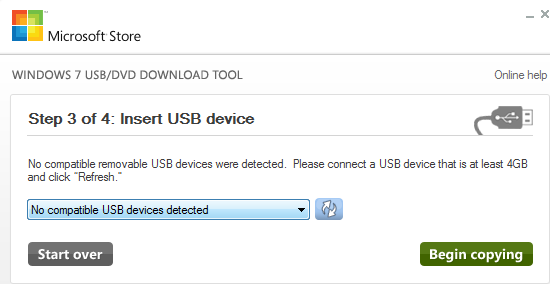

Speedtest für den Fall wenn das Internet langsam ist

WLAN – das kabellose Netzwerk hat sich längst durchgesetzt. Es ist einfach praktisch überall und jederzeit das Internet nutzen zu können. Ganz gleich, ob man auf dem Sofa sitzt, sich im Badezimmer befindet oder gerade beim Frühstück in der Küche ist – das Internet begleitet uns. Wenn dann noch das Internet langsam ist, dann sorgt das für Frust!

WLAN ist komfortabler als das klassische Netzwerk aus dem Kabel. Doch manchmal treibt einen das WLAN aufgrund der langsamen Internetverbindung in den Wahnsinn. Die Vermutung liegt nahe, dass die Schuld beim Provider liegt – zu oft hat man davon schon in verschiedenen TV-Formaten gehört. Die Internetgeschwindigkeit testen kann man beispielsweise mit speedtest.net. Der Test präsentiert in kürzester Zeit die Geschwindigkeit des Internetanschlusses und ob wirklich das Internet langsam ist, oder ob es gar nicht am Internet liegt, sondern man eine andere Ursache suchen muss.

Tipp: Testet hier einmal die WLAN Geschwindigkeit und auch die Geschwindigkeit bei einer Kabelverbindung. Ist die drahtlose Verbindung langsamer, dann liegt das Problem im WLAN und nicht beim Provider. Das bedeutet, das Heimnetzwerk sollte einmal unter die Lupe genommen werden und da natürlich als erstes der WLAN Router.

Zuerst gilt es, die vom Router unterstützten Drahtlosstandards zu begutachten. 802.11n – so lautet derzeit der WLAN-Standard (09.2015). Alle anderen Standards, wie beispielsweise a, b und g sind nicht so schnell.

Doch natürlich ist nicht nur der Routerstandard wichtig für Hochgeschwindigkeits-WLAN, sondern auch der Standort des Routers. Der Router sollte in unmittelbarer Nähe gut sichtbar und erreichbar für den heimischen Rechner stehen. Wenn das Internet langsam ist kann es sogar schon helfen, wenn man den Router einfach mal etwas dreht oder auch nur die Antennen verstellt. Achtet darauf, wenn ihr zwei Antennen habt, dass diese in einem 90°-Winkel zueinander stehen.

Die Signalstärke kann man übrigens praktisch in Windows ablesen. Aber Vorsicht: Signalstärke ist nicht gleichbedeutend mit der Übertragungsrate.

Auf dem Laufenden bleiben – Warum Sie Ihre Breitbandverbindung regelmäßig überprüfen müssen!

Es gibt viele Beispiele in den Schlagzeilen über Dienstleister oder Hersteller, die ihre Versprechen zu ihren Services nicht einhalten. Die Breitbandanbieter sind nur ein Beispiel, bei denen sich diese Versprechen nicht immer darstellen, wie angekündigt!

Wenn Du für super-schnelles Breitband bezahlt hast, woher weißt Du, dass Du die versprochene Geschwindigkeiten bekommst?

Mit einem Dienst wie dem von Comparitech, einem Breitbandgeschwindigkeitstest, lässt sich leicht überprüfen, ob Du das bekommst, was Du auch bezahlst, und ob Dein Breitbanddienst auf dem aktuellsten Stand ist.

Bei falschem WLAN-Kanal kann das Internet langsam sein!

In Mehrfamilienhäuser tummeln sich meistens auch viele verschiedene WLAN Netzwerke.

Viele Köche verderben den Brei heißt es. Ebenso kann man dieses Sprichwort auf viele WLAN-Netze ummünzen. Viele Netze bedeuten viele und meistens gleiche WLAN-Kanäle. Der WLAN Frequenzbereich in Europa teilt sich in 13 Kanäle auf. Doch die Funkkanäle können sich natürlich schnell in die Quere kommen. Standardmäßig wählt der Router selbst einen Kanal. Wenn das Internet langsam ist, empfiehlt es sich den Kanal selbst zu wählen. Das ist allerdings noch keine Garantie, dass die WLAN Verbindung dann stabiler oder schneller läuft. Das liegt bei Mietshäusern mit vielen Parteien oder dicht besiedelten Wohngegenden auch am Surfverhalten der Nachbarn ab – schalten diese zwischendurch den Router auch einmal ab, dann ergibt sich wieder eine neue Situation.

Bei AVMs Fritz!Boxen können alle im Umkreis erkannten WLAN-Kanäle grafisch dargestellt werden. Es genügt ein Blick in den Adminbereich der Fritz!Box. Die meisten Fritz!Box-Benutzer können die Oberfläche über https://fritz.box aufrufen oder über die Standard-IP

Wer seine Fritz!Box nicht mehr aufrufen kann, wird das eventuell noch über die Fritz Box Notfall IP aufrufen können.

Höhere Datenraten mit Dual Band Router!

Man erzielt hohe Datenraten mit Dual Band Routern. Diese Router nutzen sowohl das 5-Gigahertz-Band als auch das standardmäßige 2,4-Gigahertz-Band. Insbesondere im 5-Gigahertz-Band gibt es noch wesentlich mehr freie Kanäle. Leider hat aber auch dieses Band einen Nachteil: Die Signalstärke wird durch Hindernisse wie Wände stärker beeinträchtigt. Wichtig: sollte man sich für einen Dual Band Router entscheiden, dann solltet Ihr unbedingt überprüfen, dass auch der Empfänger und Euer Rechner das alternative Band unterstützen.

Insbesondere in Einfamilienhäusern mit mehreren Stockwerken ist die Entfernung zwischen Rechner und Router groß. Hier kann man das Entfernungsproblem mit sogenanntem DLAN (Internet über Steckdose) überbrücken.

Außerdem sollte man auch immer darauf achten, dass man den Router aktuell hält, also regelmäßig die Firmware-Software aktualisiert. Dies kann man bei den meisten Anbietern praktisch über die Webseiten des jeweiligen Herstellers oder direkt im Router, wie zum Beispiel bei AVMs Fritz!Boxen. Man sollte nur original Firmware verwenden und keine Software von Drittanbietern, denn hier kann es immer wieder zu Kompatibilitätsproblemen kommen.

Auch aus Sicherheitsgründen die Router Firmware aktuell halten!

Dass das Internet langsam ist, kann viele Ursachen haben. Dass eine veraltete Router Firmware dazugehört haben wir nun gelernt. Aber hilft das alles nichts, oder zeigt der Speedtest, dass die Übertragungsrate sowohl bei WLAN als auch bei Kabelbetrieb weit unter den Angaben des Providers liegen, hilft nur ein genauer Blick in den Vertrag.

Denn in den meisten Fällen wird hier keine Geschwindigkeit garantiert – daher ist es rechtlich auch schwierig etwas zu unternehmen. Die Provider helfen sich in den meisten Fällen mit bis zu-Angaben. Also beispielsweise bis zu 16 Mbit pro Sekunde.

Etwas einfacher verhält es sich, wenn der Provider verschiedene DSL Pakete, die an eine Geschwindigkeit gekoppelt sind anbietet. Also beispielsweise DSL 6.000 und DSL 16.000. Hat man hier das 16.000er DSL gebucht, dann sollte die Leistung mindestens höher liegen als das bei dem kleineren DSL 6.000 der Fall ist. Daraus ergeben sich aber immer noch keine rechtlichen Ansprüche. Es empfiehlt sich daher immer nach einem Speedtest direkt Kontakt mit dem Internetprovider aufzunehmen bevor man rechtliche Schritte einleitet oder gar einen Vertrag kündigt.

Bitte testet Eure Internetgeschwindigkeit mehrmals und zu verschiedenen Tageszeiten. Zieht dann das Mittel daraus. Eine einzige Messung kann ziemlich falsch liegen. Die Auslastung des Testanbieters spielt dabei mit ein große Rolle.

Außerdem zeigen sich viele Internetanbieter auch sehr hilfsbereit und kulant, helfen bei Problemen mit der Internetverbindung, geben Tipps und stellen auch einen neuen Router zur Verfügung. Und – Stichwort Router – natürlich sollte nicht nur die Firmware regelmäßig aktualisiert werden, auch die Hardware sollte regelmäßig ausgetauscht und auf dem neuesten Stand gehalten werden.